개요

- 폐쇄망에서 요구하는것들

- 기존 Architecture 에서 불가능한 부분

- 요구사항을 만족하려면?

폐쇄망에서 요구하는 것들

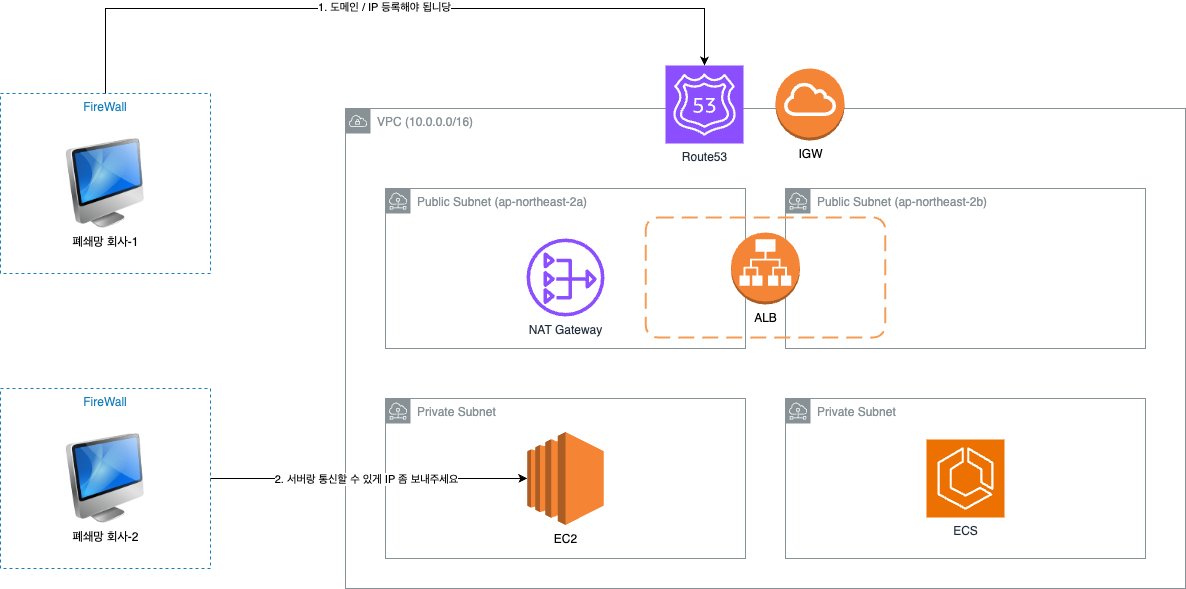

최근 몇몇 핀테크 회사와 제휴를 맺으면서 아래와같은 요청이 들어왔다.

- 폐쇄망회사에서 회사 제품을 호출하기위해서 등록이 필요한데 Domain이나 IP 주소좀 보내달라고 하는 경우

- 폐쇄망회사에서 API 통신을 하기위해서 IP를 알려달라고 하는경우

자... 대충 그림을 그리면서 이해를 해보자

Architecture에서 불가능한 부분

ALB IP를 전달 해주면 안됨

ALB IP 들은 고정 IP 가 아니다. 바뀐다.

만약에 ALB IP를 굳이 등록해야 한다면 ....

아래 문서를 방화벽 담당자에게 전달해주고 등록해달라고 하자 (바로 전화옴)

https://docs.aws.amazon.com/ko_kr/vpc/latest/userguide/aws-ip-ranges.html

만약 WAS를 Public Subnet 에서 구성했다면?

WAS를 Public Subnet에 구성했다면 IP 주소를 줘도 좋다. 하지만 변수가 존재한다.

EIP - EC2 조합은 큰 문제가 없지만, ECS / EKS를 사용하는 경우 Public IP가 배포할때마다 변한다.

그러면 배포 후에 한 2~3분후 제휴회사에서 전화가 올수도 있다.

만약 그렇게되면 큰일이 났다고 보면 된다...

요구사항을 만족하려면?

폐쇄망회사에서 회사 제품을 호출하기위해서 등록이 필요한데 Domain이나 IP 주소좀 보내달라고 하는 경우

제일 간단한건, Domain 자체를 등록해달라고 하면된다.

하지만 만약 방화벽에 최신것이 아닌 옛날 거라면, IP를 알려줘야 한다.

만약 IP가 ALB같은 동적으로 바뀐다면 AWS Global Accelerator를 고려해보자

GA (Global Accelerator)를 사용하면 각 AZ에 ENI가 생긴다.

쉽게 생각하면 해당 ALB용 EIP가 생긴다고 생각하면 좋을듯?

폐쇄망회사에서 API 통신을 하기위해서 IP를 알려달라고 하는경우

위에서도 언급했듯이, WAS가 Public Subnet 에 존재한다면 Private Subnet 으로 옮기자...

그리고 NAT IP를 알려주면 된다.

결국 RouteTable에도 기재했듯이, 모든 Outbound는 NAT IP를 통해서 우회하기때문에 해당 IP를 알려주면 된다.

결론

'Architecture > Network' 카테고리의 다른 글

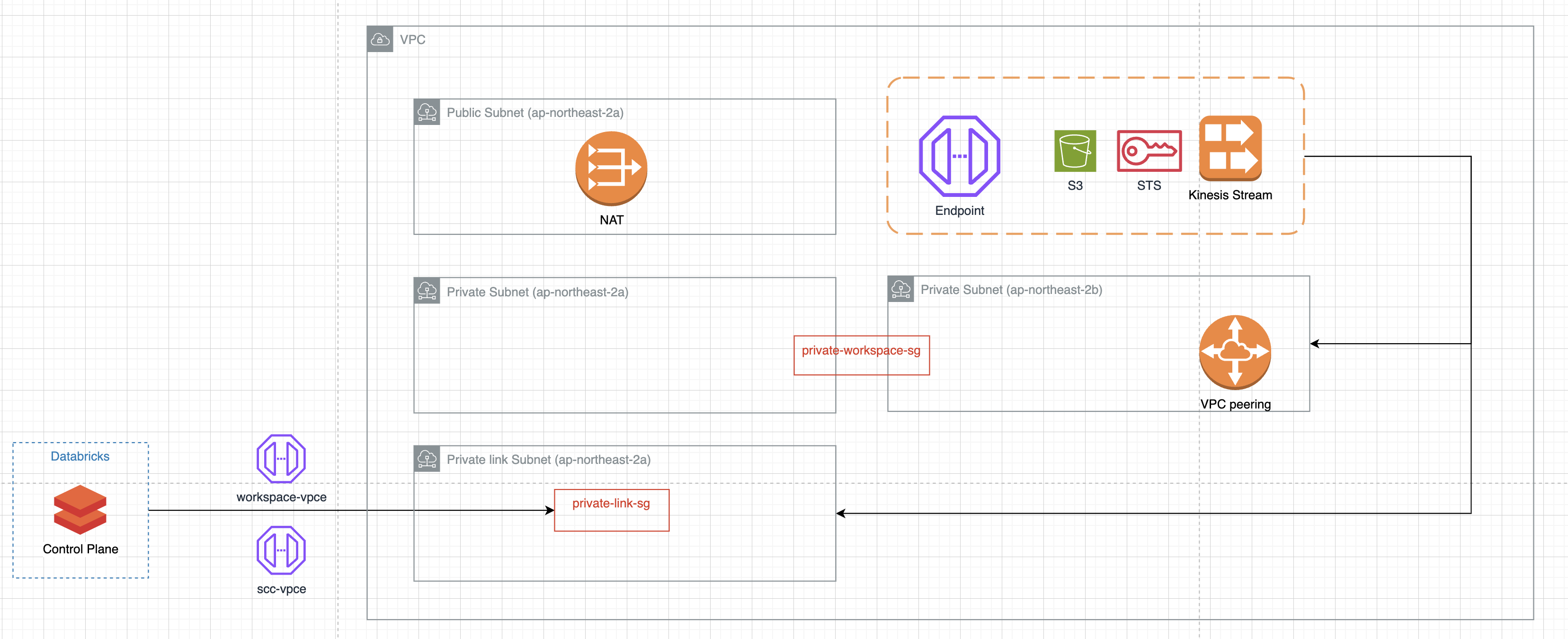

| Databricks Backend 내부망 Network 구조 (0) | 2024.10.27 |

|---|